Дата публикации:Mon, 24 Oct 2022 09:16:13 +0300

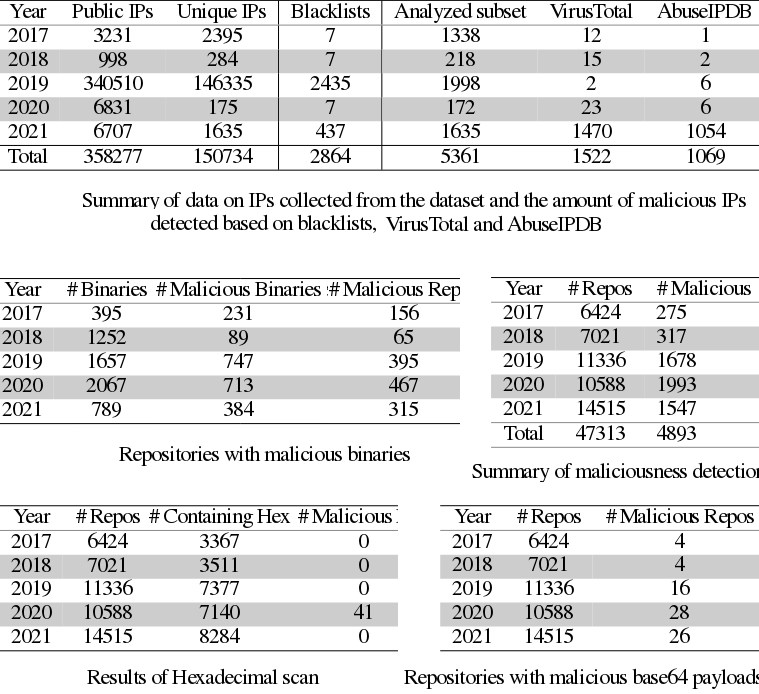

Исследователи из Лейденского университета (Нидерланды) изучили вопрос размещения на GitHub фиктивных прототипов эксплоитов, содержащих вредоносный код для атаки на пользователей, попытавшихся использовать эксплоит для проверки наличия уязвимости. Всего было проанализировано 47313 репозиториев с эксплоитами, охватывающих известные уязвимости, выявленные с 2017 по 2021 год. Анализ эксплоитов показал, что в 4893 (10.3%) из них присутствует код, совершающий вредоносные действия. Пользователям, решившим воспользоваться публикуемыми эксплоитами, рекомендуется предварительно изучить их на предмет наличия подозрительных вставок и запускать эксплоиты только в изолированных от основной системы виртуальных машинах.

Выявлено две основные категории вредоносных эксплоитов - эксплоиты, содержащие вредоносный код, например, для оставления в системе бэкдора, загрузки трояна или подключения машины к ботнету, и эксплоиты собирающие и отправляющие конфиденциальную информацию о пользователе. Кроме того, также выявлен отдельный класс безобидных фиктивных эксплоитов, которые не выполняют вредоносных действий, но и не содержат ожидаемой функциональности, например, созданы для введения в заблуждение или для того чтобы предостеречь пользователей, запускающих непроверенный код из сети.

Для выявления вредоносных эксплоитов использовалось несколько проверок:

- Код эксплоитов анализировался на наличие вшитых публичных IP-адресов, после чего выявленные адреса дополнительно проверялись по базам с чёрными списками хостов, используемых для управления ботнетами и распространения вредоносных файлов.

Поставляемые в скомпилированной форме эксплоиты проверялись в антивирусном ПО.

В коде выявлялось наличие нетипичных шестнадцатеричных дампов или вставок в формате base64, после чего эти вставки декодировались и изучались.

Новость позаимствована с opennet.ru

Ссылка на оригинал: https://www.opennet.ru/opennews/art.shtml?num=57965