Дата публикации:Wed, 19 Nov 2025 23:00:39 +0300

Опубликован релиз Proxmox Virtual Environment 9.1, специализированного Linux-дистрибутива на базе Debian GNU/Linux, нацеленного на развертывание и обслуживание виртуальных серверов с использованием LXC и KVM, и способного выступить в роли замены таких продуктов, как VMware vSphere, Microsoft Hyper-V и Citrix Hypervisor. Размер установочного iso-образа 1.7 ГБ.

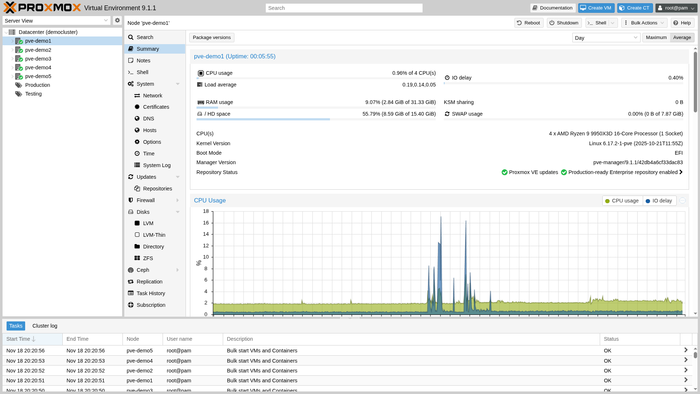

Proxmox VE предоставляет средства для развёртывания полностью готовой системы виртуальных серверов промышленного уровня с управлением через web-интерфейс, рассчитанный на управление сотнями или даже тысячами виртуальных машин. Дистрибутив имеет встроенные инструменты для организации резервного копирования виртуальных окружений и доступную из коробки поддержку кластеризации, включая возможность миграции виртуальных окружений с одного узла на другой без остановки работы. Среди особенностей web-интерфейса: поддержка безопасной VNC-консоли; управление доступом ко всем доступным объектам (VM, хранилище, узлы и т.п.) на основе ролей; поддержка различных механизмов аутентификации (MS ADS, LDAP, Linux PAM, Proxmox VE authentication). В новом выпуске:

- Осуществлена синхронизация с пакетной базой Debian 13.2. Ядро Linux обновлено до выпуска 6.17. Задействованы новые выпуски QEMU 10.1.2, LXC 6.0.5, ZFS 2.3.4. Доступна поддержка создания хранилищ на базе Ceph 19.2.3 (Squid). Добавлена возможность создания контейнеров LXC из образов в формате OCI (Open Container Initiative), загруженных вручную или из репозиториев. Поддерживается создание из OCI шаблонов контейнеров, контейнеров c полным системным окружением и контейнеров для запуска отдельных приложений. Для контейнеров, требующих прикрепления виртуального модуля TPM (Trusted Platform Module), реализована возможность сохранения состояния vTPM в формате qcow2. Указанная возможность позволяет создавать снапшоты виртуальных машин c vTPM, например, применяемых для выполнения гостевых систем с новыми версиями Windows, используя файловые хранилища на базе NFS и CIFS. Предоставлены инструменты для гибкого управления вложенной виртуализацией в гостевых системах. Добавлен новый vCPU-флаг "nested-virt", позволяющий включать вложенную виртуализацию поверх типа vCPU, полностью или частично соответствующего параметрам (производитель и поколение) хостового CPU. В качестве примеров применения вложенной виртуализации упоминается запуск вложенных гипервизоров и использование в гостевых системах механизмов защиты Windows на базе виртуализации. В GUI реализована возможность генерации более детальных отчётов для стека программно определяемых сетей (SDN, Software-Defined Networking). Например, можно посмотреть к каким сетевым мостам и виртуальным сетям подключены гостевые системы, какие IP- и MAC-адреса используются в зонах EVPN. Добавлена начальная поддержка механизма Intel TDX (Trusted Domain Extensions) для шифрования оперативной памяти гостевых систем. Добавлена возможность выборочного отключения для определённых виртуальных машин механизма KSM (Kernel Samepage Merging), обеспечивающего дедупликацию одинаковых областей памяти.

Ссылка на оригинал: https://www.opennet.ru/opennews/art.shtml?num=64288