Из-за опечатки в настройках атакующие могли подменить DNS-сервер MasterCard

Дата публикации:Thu, 23 Jan 2025 12:30:21 +0300

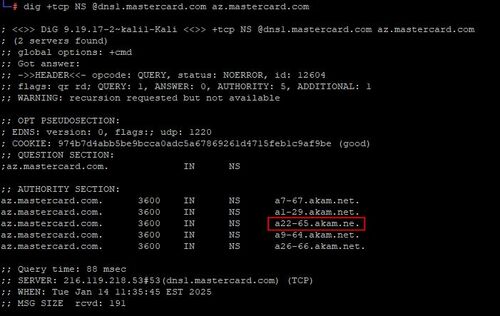

Исследователь безопасности из компании Seralys выявил возможность подмены DNS-сервера для домена mastercard.com, используемого в инфраструктуре платёжной системы MasterCard. В настройках доменной зоны mastercard.com с июня 2020 года присутствовала опечатка - в списке обслуживающих зону DNS-серверов вместо хоста "a22-65.akam.net" (DNS-служба Akamai) был указан хост "a22-65.akam.ne". Корневая зона ".ne" закреплена за Республикой Нигер и домен "akam.ne" оказался доступен для продажи.

Таким образом, в течение четырёх с половиной лет любой желающий мог купить домен "akam.ne", создать хост "a22-65.akam.ne", развернуть на нём DNS-сервер, завести собственный вариант DNS-зоны mastercard.com и перенаправить любой поддомен mastercard.com на свой сервер. DNSSEC для mastercard.com не использовался. Так как опечатка допущена в имени одного из пяти DNS-серверов, в случае успешной атаки можно было получить контроль как минимум над 1/5 трафика. Охват можно увеличить выставив для подставной зоны большой TTL (Time To Live), что приведёт к более длительному удержанию записей в кэше общедоступных резолверов, например, поддерживаемых компаниями Cloudflare (1.1.1.1) и Google (8.8.8.8).

Кроме перехвата трафика существующих хостов можно было провести менее заметную атаку и использовать изначально отсутствующий поддомен для организации фишинга, например, завести хост "redemtion.mastercard.com" и использовать его в спаме вместо легитимной точки входа "redemption.mastercard.com". Среди прочего, имея контроль над одним из DNS-серверов, обслуживающих домен mastercard.com, можно было получить TLS-сертификат в сервисах, допускающих проверку владения доменом через Web или DNS, таких как Let's Encrypt. Среди возможных сценариев атак также упоминается создание подставного почтового сервера для перехвата корреспонденции с email имя@mastercard.com и организация перехвата данных аутентификации с компьютеров сотрудников, использующих Windows.

Выявивший проблемы исследователь купил домен "akam.ne" за $300 и запустил на нём DNS-сниффер для оценки объёма трафика. Анализ получаемых запросов показал, что случай с MasterCard не единственный и существуют другие доменные зоны, в списке DNS-серверов у которых указан хост "akam.ne" вместо "akam.net". Более того, выявлено, что с 2015 по 2018 год домен "akam.ne" был зарегистрирован и, вероятно, использовался для проведения атак. Предположение об атаках сделано, так как бывший владелец "akam.ne" также зарегистрировал домен "awsdns-06.ne", который стилизован под DNS-сервер "awsdns-06.net". Неработоспособность одного из DNS-серверов с опечаткой в имени может долго оставаться незамеченной администраторами, так как отказоустойчивость обеспечивается благодаря указанию нескольких DNS-серверов.

Компания MasterCard вначале проигнорировала сообщение о проблеме, но после того как c ней связался журналист Брайан Кребс (Brian Krebs), признала и исправила ошибку, заявив, что ошибка не представляла угрозы для инфраструктуры. После этого через сервис Bugcrowd, позволяющий получать отчисления за выявленные уязвимости, исследователю было перенаправлено требование MasterCard по удалению опубликованной заметки об инциденте.

В ответ исследователь заявил, что хотя у него и есть учётная запись в сервисе Bugcrowd, никаких заявок на получение вознаграждений он не отправлял, а напрямую уведомил компанию MasterCard о проблеме. Заметка была опубликована для привлечения внимания к проблеме после того, как компании MasterCard уже ничего не угрожало и домен "akam.ne" принадлежал исследователю. В итоге, компания MasterCard не только не компенсировала $300, потраченные на домен, но даже на словах не поблагодарила исследователя.

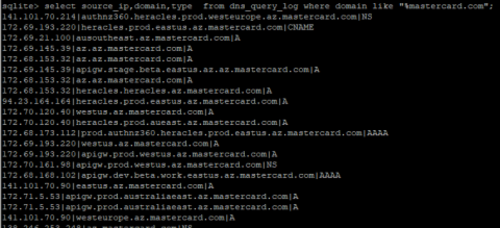

Что касается утверждения, что ошибка не создавала дополнительных рисков, исследователь привёл статистику полученных DNS-запросов, в которой фигурируют домены *.az.mastercard.com, указывающие на рабочие компоненты инфраструктуры MasterCard, размещённые в облачном сервисе Microsoft Azure. Компрометация подобных компонентов, судя по всему, представляла критическую угрозу безопасности.

Новость позаимствована с opennet.ru

Ссылка на оригинал: https://www.opennet.ru/opennews/art.shtml?num=62602